A maioria das técnicas de hacking descritas no livro de 1994 Secrets of a Super-Hacker (Segredos de um Super-Hacker) estão agora ridiculamente desatualizados. Mas nem todos eles. Alguns não apenas ainda são eficazes, mas muito mais eficazes na era atual de acesso onipresente à Internet. Como o autor observa no início do livro, alguns ataques são atemporais:

O hacking pode parecer mais difícil do que antes, mas na verdade não é. O cultura pode ter se tornado mais consciente em relação à segurança, mas o usuário individual ainda vive em um mundo de indiferença benigna, vaidade, facilidade de uso e facilidade de uso. Os usuários que estão por dentro do assunto sempre vão querer ajudar os menos afortunados que não estão. Os que não estão, buscarão os conselhos dos gurus. E assim a engenharia social e a engenharia social reversa continuam vivas, como o senhor descobrirá nestas páginas.

A facilidade de uso sempre prevalecerá. A senha “burra” será um bom palpite por muito tempo. As pessoas simplesmente não escolhem “6Fk%810(@vbM-34trwX51” para suas senhas.

Acrescente a esse ambiente o imenso número de sistemas de computador em operação hoje em dia e as impressionantes multidões de usuários ineptos que os operam. No passado, os computadores eram usados por poucos tecnólogos. Agora, eles são comprados, instalados, usados, gerenciados e até mesmo programados por pessoas que têm dificuldade em fazer com que seu pão fique marrom claro. Não estou denegrindo essas pessoas – aplaudo sua disposição de entrar em águas desconhecidas. Eu só gostaria (mais ou menos) que eles percebessem do perigo em que se colocam toda vez que agem sem pensar em segurança.

Acho que não há melhor ilustração da atemporalidade dos hacks de engenharia social – e da vulnerabilidade dos usuários comuns não sofisticados – do que phishing. Os resultados de um estudo de phishing de 2006, Por que o phishing funciona (pdf), são realmente preocupantes:

- Bons sites de phishing enganaram 90% dos participantes.

- 23% dos participantes do estudo não olharam a barra de endereços, a barra de status ou os indicadores de segurança.

- Em média, os participantes julgaram incorretamente se um site era real ou falso em 40% das vezes.

- 15 dos 22 participantes prosseguiram sem hesitação quando receberam avisos pop-up sobre certificados fraudulentos.

- Nem educação, idade, sexo, experiência anterior nem horas de uso do computador apresentaram uma correlação estatisticamente significativa com a vulnerabilidade ao phishing. Todos eram vulneráveis.

O phishing é extremamente eficaz. Lembre-se de que os usuários deste estudo foram informados com antecedência para esperar uma mistura de sites reais e falsosportanto, esses resultados podem, na verdade, ser melhores do que o desempenho no mundo real, por mais difícil que seja acreditar nisso. Aqui está uma análise detalhada dos sites de teste usados no estudo, juntamente com a porcentagem de usuários que não conseguiram identificar corretamente se o site era real ou falso:

|

% Errado |

|||

| Banco do Oeste | Farsa | URL (bankofthevvest.com), cadeado no conteúdo, logotipo da Verisign e selo de validação de certificado, aviso de alerta ao consumidor | 91 |

| PayPal | Farsa | Usa o Mozilla XML User Interface Language (XUL) para simular o navegador Chrome com barra de endereços falsa, barra de status e indicadores SSL | 81 |

| Etrade | Real | URL de terceiros (etrade.everypath.com), SSL, design simples, sem gráficos para usuários móveis | 77 |

| PayPal | Farsa | URL (paypal-signin03.com), cadeado no conteúdo | 59 |

| PayPal | Farsa | URL (endereço IP), cadeado no conteúdo | 59 |

| Capital One | Real | URL de terceiros (cib.ibanking-services.com), SSL, página de login dedicada, design simples | 50 |

| PayPal | Farsa | Captura de tela da página legítima do Paypal protegida por SSL dentro de uma página da Web desonesta | 50 |

| Ameritrade | Farsa | URL (ameritrading.net) | 50 |

| Bank of America | Farsa | Janela pop-up maliciosa no topo da página inicial legítima do BOFA, com cadeado no conteúdo | 36 |

| Banco do Oeste | Farsa | URL (endereço IP), avisos antifraude urgentes (solicita grande quantidade de dados pessoais) | 32 |

| Banco USB | Farsa | URL (endereço IP), cadeado no conteúdo, avisos de segurança, verificação de identidade (solicita grande quantidade de dados pessoais) | 32 |

| Ebay | Farsa | URL (endereço IP), verificação de conta (solicita grande quantidade de dados pessoais) | 32 |

| Yahoo | Farsa | URL (center.yahoo-security.net), verificação de conta (solicita grande quantidade de dados pessoais) | 23 |

| NCUA | Farsa | URL (endereço IP), cadeado no conteúdo, verificação de conta (solicita grande quantidade de dados pessoais) | 18 |

| Ebay | Real | Página de login protegida por SSL, logotipo da TRUSTe | 14 |

| Bank Of America | Real | Página de login em uma página inicial não SSL, com cadeado no conteúdo | 14 |

| Tele-Bears (contas de alunos) | Real | Página de login protegida por SSL | 9 |

| PayPal | Real | Página de login em uma página inicial não SSL, com cadeado no conteúdo | 9 |

| Bank One | Real | Página de login em uma página inicial não SSL, com cadeado no conteúdo | 0 |

Só há uma conclusão que o senhor pode tirar dos resultados do estudo: Quando apresentada a uma página da Web falsificada, uma grande porcentagem de usuários sempre caem nessa. Para sempre.

Quando a página falsificada estiver no ar, mesmo se usarmos a estimativa extraordinariamente otimista de que apenas 15% dos usuários cairão nela, ainda assim será um número enorme de usuários em risco. Considerando as estatísticas ruins, a única estratégia de atenuação que faz sentido é, de alguma forma impedir a exibição da página falsificada para o usuário. A boa notícia é que as versões mais recentes do Firefox e Internet Explorer têm recursos antiphishing que fazem exatamente isso: eles usam listas negras distribuídas em tempo real para impedir a exibição de sites falsos conhecidos aos usuários. Visitei o PhishTank para reunir um conjunto de URLs de phishing conhecidos e verificar o desempenho desses navegadores.

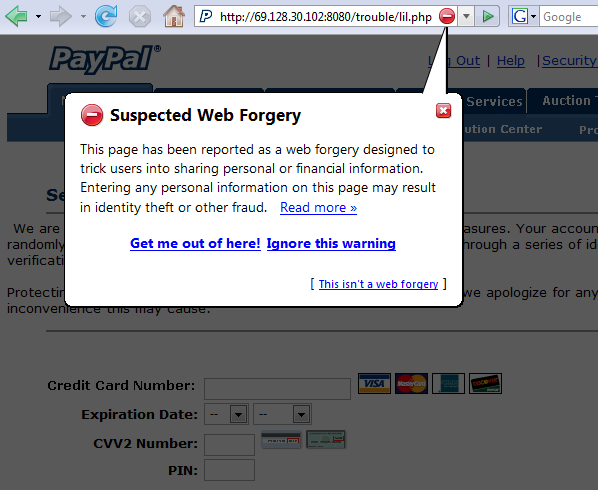

O Firefox pode estar usando o PhishTank como fonte; todos os URLs que visitei mostraram o aviso mais severo, bloqueando o site de phishing do usuário por trás de uma espécie de efeito de vidro fumê. Infelizmente, é muito fácil clicar no pequeno X vermelho e usar a página. Não acho que seja uma boa ideia que essa caixa de diálogo seja tão facilmente descartável, como qualquer outra caixa de diálogo comum.

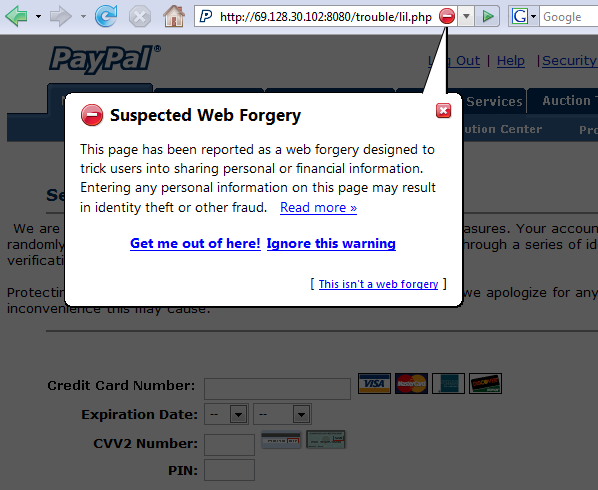

O IE7 abriu alguns dos sites de phishing recentes sem nenhum aviso. Mas alguns acionaram a verificação heurística de “suspeito”, com um aviso suspenso obscurecendo parte do site:

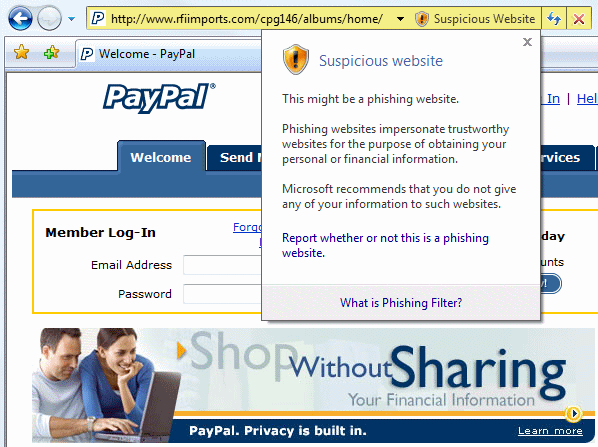

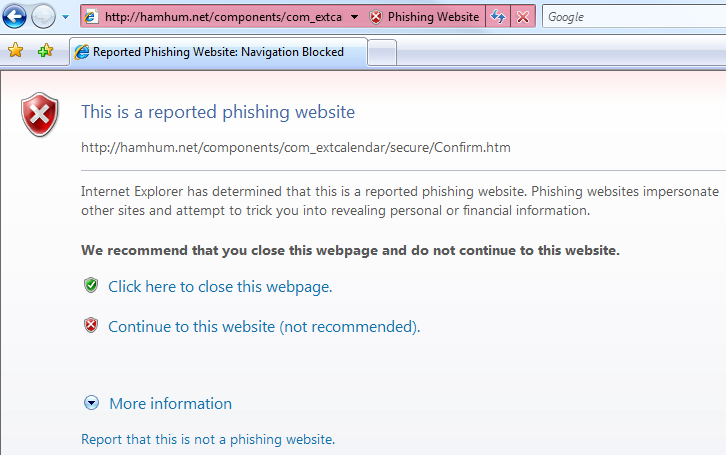

Outros entraram na lista negra do IE7 e foram bloqueados completamente atrás de uma página de gateway. Prefiro isso à abordagem do Firefox; uma vez que o URL é relatado como um site de phishing, não há absolutamente nenhuma razão para mostrar qualquer de seu conteúdo para o usuário.

Estou não sou fã de listas negras distribuídas, mas acho que elas são um mal necessário nesse caso. Ao longo dos últimos dez anos de melhorias incrementais na segurança dos navegadores, os usuários têm sempre foram suscetíveis a ataques de falsificação. Não importa quantos avisos de segurança apresentamos ou quanto cromo de segurança do navegador envolvemos nos sites. O phishing é o hack eterno. Se a página de phishing for exibida, ela invariavelmente atrai uma grande porcentagem de usuários com anzol, linha e chumbada. O apenas técnica de segurança que pode proteger os usuários de golpes de phishing, ao que parece, é aquela que impede que eles vejam a página de phishing em primeiro lugar.