O senhor se lembra da “segurança cibernética”?

Misteriosos caras de computador encapuzados fazendo coisas misteriosas com caras de computador encapuzados! Quem sabe que tipo de travessuras digitais maliciosas eles podem estar aprontando?

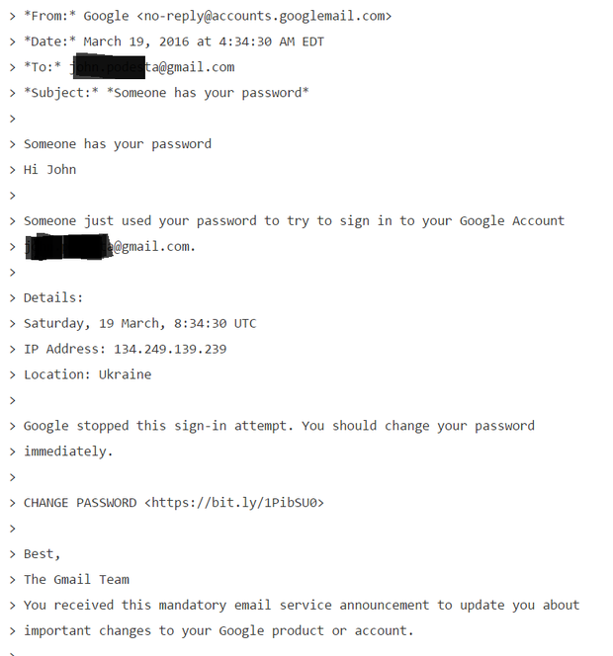

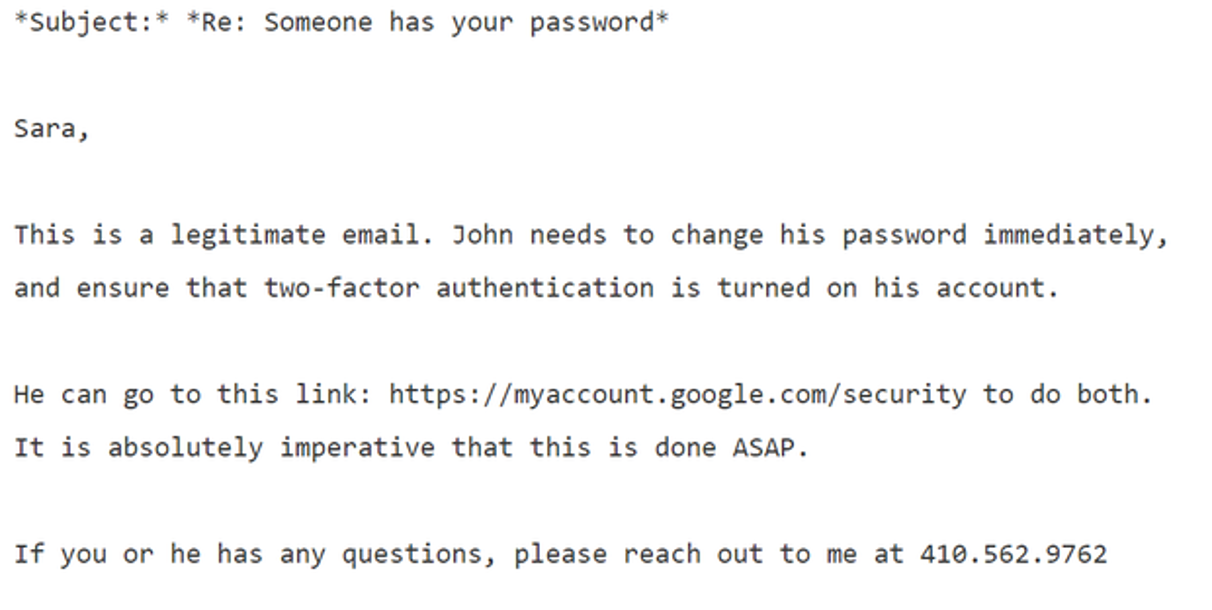

Infelizmente, agora vivemos em um mundo em que esse tipo de travessura digital está literalmente reescrevendo a história do mundo. Para provar isso, o senhor não precisa ir além deste único e-mail enviado em 19 de março de 2016.

Se o senhor não sabe o que é isso, trata-se de um e-mail de phishing.

Esse já é um e-mail de phishing muito, muito famoso, provavelmente o mais famoso de todos os tempos. Mas vamos considerar que o como esse e-mail foi enviado ao seu alvo em primeiro lugar:

-

Um invasor coletou listas de todos os e-mails públicos de funcionários da campanha política de 2008.

-

Um funcionário de 2008 foi também contratado para a campanha política de 2016

-

Esse funcionário em particular tinha e-mails de campanha não públicos em seu catálogo de endereços, e um deles era um poderoso membro importante da campanha com um extenso histórico de e-mails.

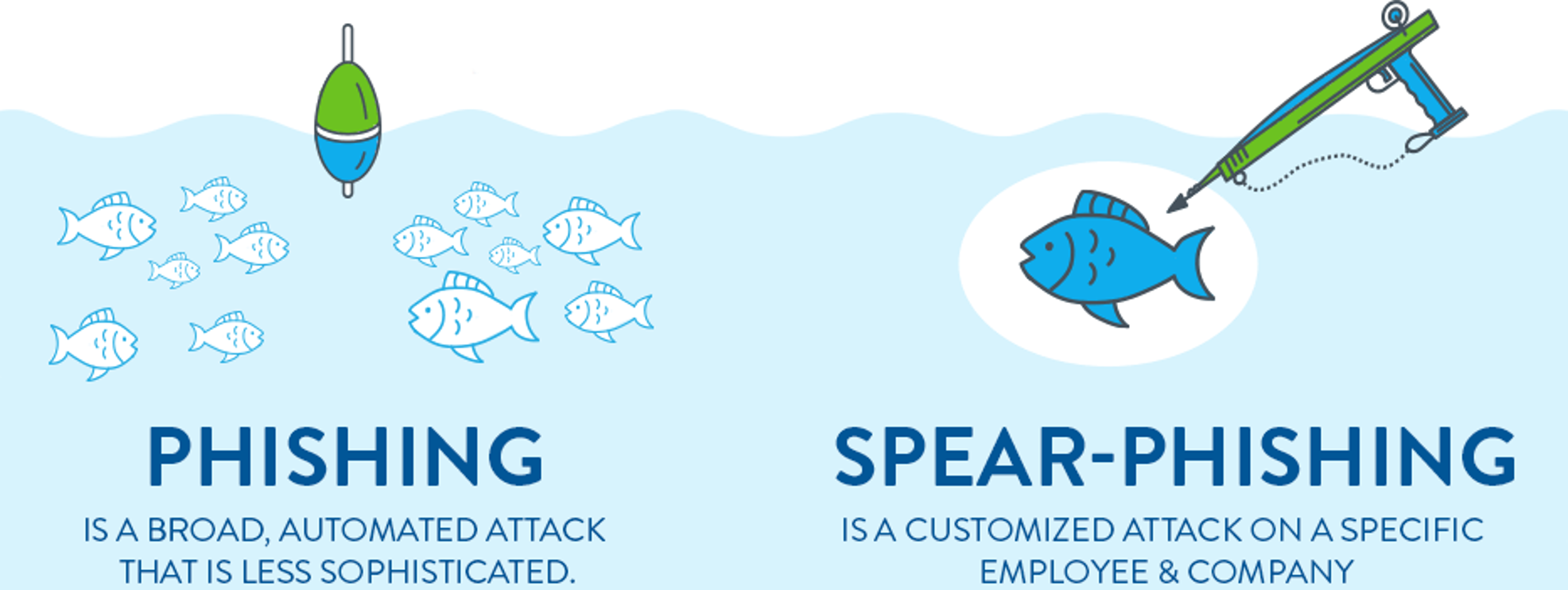

Um phish bem-sucedido leva a uma rede de ataque ao catálogo de endereços ainda mais ampla no futuro. Quando obtêm acesso à caixa de entrada de uma pessoa, eles a utilizam para se preparar para o próximo ataque. Eles coletam os endereços de e-mail, as linhas de assunto, o conteúdo e os anexos existentes para criar e-mails com aparência plausível e enviá-los a todos os seus contatos. O grau de sofisticação e de direcionamento desse esforço para uma pessoa específica determina se é o chamado “spear phishing” ou não.

Nesse caso, não foi nada direcionado. Trata-se de um ataque de phishing de rotina absolutamente genérico e notavelmente não sofisticado. Não há nenhum esforço de ataque focado em exibição aqui. Mas observe que o alvo foi não clique imediatamente no link do e-mail!

Em vez disso, ele fez exatamente o que o senhor gostaria que uma pessoa fizesse nesse cenário: ele enviou um e-mail para o suporte de TI e perguntou se esse e-mail era válido. Mas a equipe de TI fez um erro fatal em sua resposta.

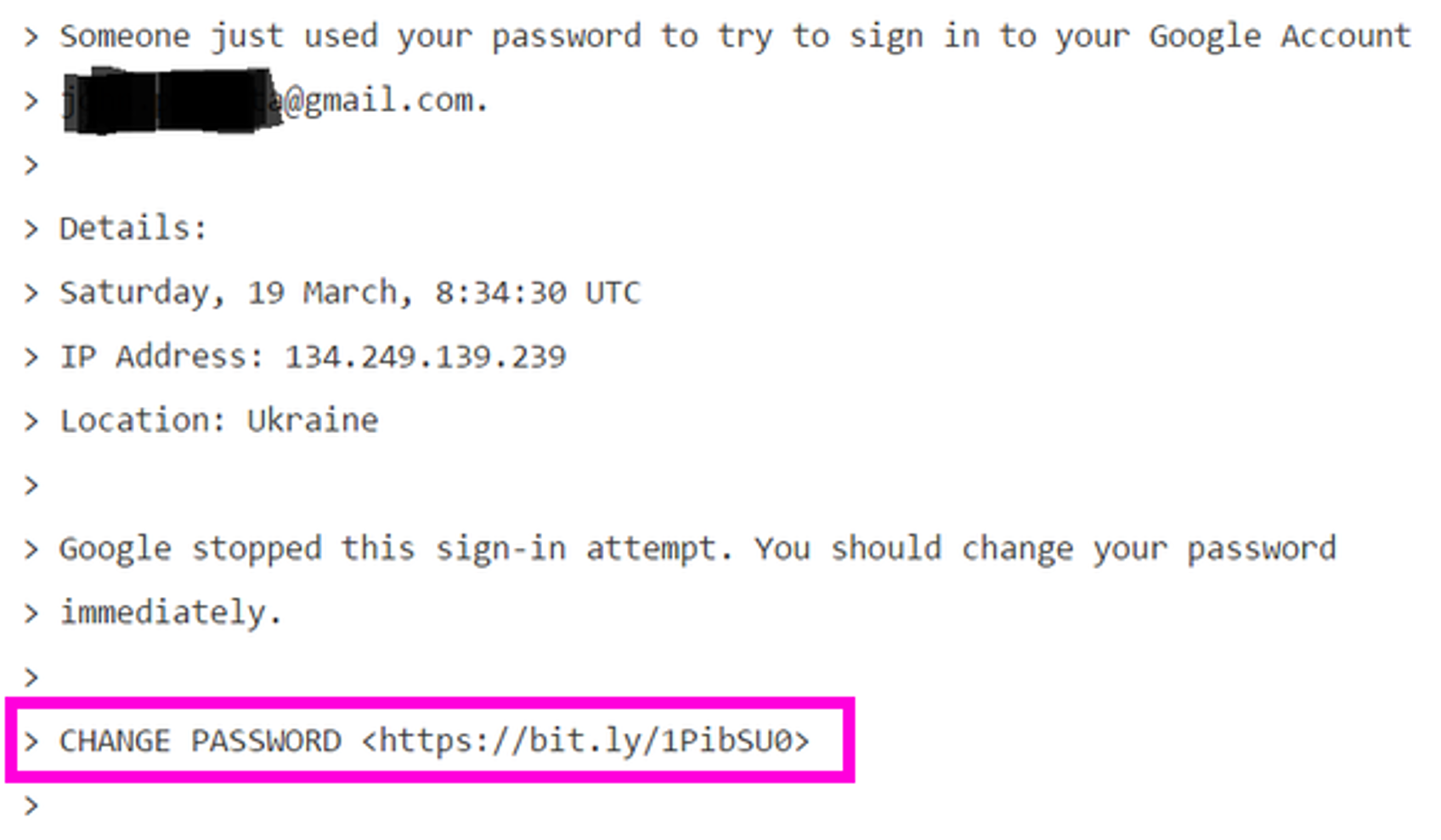

O senhor está vendo? Aqui está o ponto alto:

O Sr. Delavan, em uma entrevista, disse que seu mau conselho foi resultado de um erro de digitação: ele sabia que se tratava de um ataque de phishing, pois a campanha estava recebendo dezenas deles. Ele disse que pretendia digitar que se tratava de um e-mail “ilegítimo”, um erro que, segundo ele, o atormenta desde então.

Uma palavra. Ele recebeu uma palavra errada. Mas que palavra errada, e logo na primeira frase! O e-mail forneceu o endereço adequado do Google para redefinir sua senha. Mas a pista já estava enterrada, pois a primeira frase dizia “legítimo”; o link de phishing nesse e-mail foi então clicado. E o resto é literalmente história.

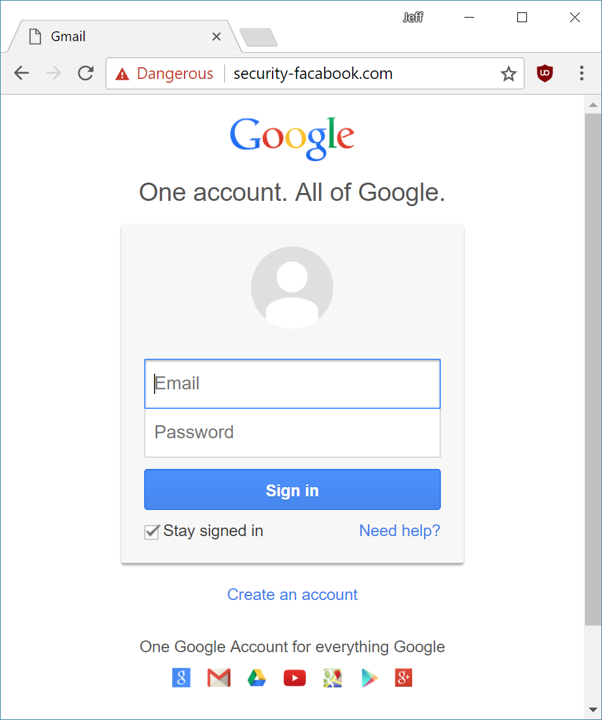

O que é ainda mais engraçado (bem, no sentido de humor de galhofa, eu acho) é que as estatísticas públicas foram deixadas ativadas para esse link de rastreamento bit.ly, de modo que o senhor pode ver exatamente para qual domínio maluco essa “página de login do Google” foi resolvida, e que ela foi clicada exatamente duas vezes, no mesmo dia em que foi enviada.

![]()

Como eu disse, esses não eram exatamente atacantes sofisticados. Portanto, sim, em teoria um usuário atento poderia prestar atenção à barra de endereços do navegador e perceber que, depois de clicar no link, ele chegou ao

http://myaccount.google.com-securitysettingpage.tk/security/signinoptions/password

em vez de

https://myaccount.google.com/security

Observe que o URL de phishing é cuidadosamente construído para que a parte mais “correta” fique na frente e a parte estranha fique no meio. A menos que o senhor esteja prestando muita atenção e sua barra de endereços seja longa o suficiente para expor o URL completo, isso é… complicado. Veja este vídeo de 10 segundos para um exemplo dramático.

Demonstração rápida de phishing. O senhor cairia em algo assim? pic.twitter.com/phONMKHBle

– Mustafa Al-Bassam (@musalbas) 9 de setembro de 2018

(E se o senhor acha que esse é bom, dê uma olhada no este aqui. Não se esqueça de todos os truques de unicode look-alike que o senhor também pode fazer).

Originalmente, escrevi este post como uma apresentação para o Clube de Ciência da Computação de Berkeley em março e, na época, reuni uma lista de páginas públicas de phishing que encontrei na Web.

nightlifesofl.comehizaza-limited.comtcgoogle.comappsgoogie.comsecurity-facabook.com

Desses cinco exemplos de 6 meses atrás, um desapareceu completamente, um carrega muito bem e três apresentam uma página de aviso intersticial vermelha apropriadamente assustadora que aconselha fortemente a não visitar a página que o senhor está tentando visitar, cortesia do Google API de navegação segura. Mas é claro que esse tipo de proteção de nome de domínio de lista negra compartilhada será completamente inútil em qualquer site de phishing novo. (Nem quero começar a falar sobre como o as listas negras nunca funcionaram de verdade ).

Não é exatamente necessário ter um doutorado em ciência da computação para fazer phishing com alguém:

- Comprar um nome de domínio muito longo e realista.

- Aponte-o para um servidor em nuvem em algum lugar.

- Obtenha um certificado HTTPS gratuito, cortesia do nossos amigos da Let’s Encrypt.

- Crie uma cópia realista de uma página de login que transmita silenciosamente ao senhor tudo o que for digitado nesses campos de login, talvez até em tempo real, à medida que o alvo digita.

- Colete endereços de e-mail e envie em massa um e-mail de phishing de aparência plausível com seu URL.

Quero enfatizar que, embora claramente tenham sido cometidos erros nessa situação específica, nenhuma das pessoas envolvidas aqui era amadora. Elas tinham treinamento e experiência. Estavam trabalhando com profissionais de TI e de segurança. Além disso, elas sabiam que os ataques digitais estavam chegando.

A campanha … não era um alvo fácil; vários ex-funcionários disseram que a organização dava ênfase especial à segurança digital.

Os e-mails de trabalho eram protegidos por autenticação de dois fatores, uma técnica que usa uma segunda senha para manter as contas seguras. A maioria das mensagens era excluída após 30 dias e a equipe passava por simulações de phishing. A conscientização sobre a segurança seguiu os ativistas até o banheiro, onde alguém colocou a foto de uma escova de dentes sob os dizeres: “O senhor também não deve compartilhar suas senhas”.

A própria campanha utilizou amplamente a autenticação de dois fatores, razão pela qual as contas pessoais do Gmail foram visadas, pois eram menos protegidas.

A principal conclusão aqui é que é basicamente impossível, em termos estatísticos, evitar que sua organização seja vítima de phishing.

Ou será que é?

Ninguém está fazendo um trabalho melhor nesse espaço no momento do que Maciej Ceglowski e a Tech Solidarity. Sua lista de precauções básicas de segurança para organizações sem fins lucrativos e jornalistas é ouro puro e foi avaliada por muitos profissionais do setor com credenciais de segurança que são realmente impressionantes, ao contrário das minhas. Todos deveriam ler essa lista com muita atenção, ponto a ponto.

Todos?

Os computadores, cortesia dos smartphones, são agora uma parte tão difundida da vida cotidiana das pessoas comuns que não existe mais algo como “segurança de computadores”. Existe apenas a segurança. Em outras palavras, essas são práticas normais de segurança todos deveria estar familiarizado. Não apenas os geeks de computador. Não apenas ativistas políticos e políticos. Não apenas jornalistas e organizações sem fins lucrativos.

Todos.

É uma leitura bastante extensa, portanto, como sei que os senhores são tão preguiçosos quanto eu, e eu sou epicamente Preguiçoso, deixe-me resumir o que considero as três conclusões importantes do trabalho árduo que a Tech Solidarity realizou nesses recursos. Essas três frases curtas são o resumo de 60 segundos do que o senhor deseja fazer e do que deseja compartilhar com os outros. eles também o fazem.

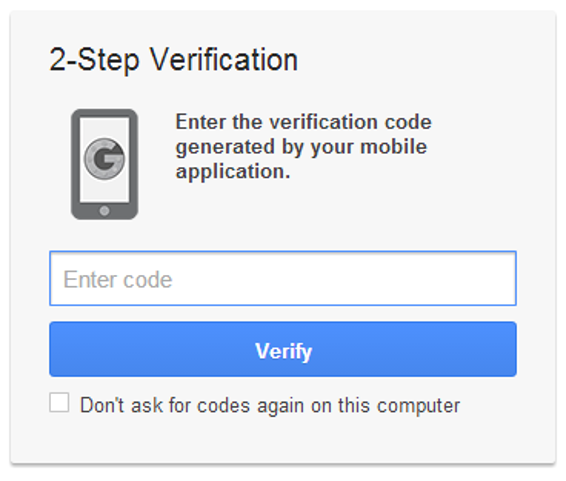

1) Habilite a autenticação de dois fatores por meio de um aplicativo e e não por SMS, em todos os lugares que o senhor puder.

Fazer login apenas com uma senha, por mais longa e exclusiva que o senhor tente tornar essa senha, nunca será suficiente. Uma senha é o que o usuário sabe; é necessário adicionar o segundo fator de algo que o usuário sabe. tem (ou algo que o senhor são) para obter uma segurança adicional significativa. O SMS pode, notoriamente ser interceptado, sofrer engenharia social ou ser vítima de sim-jacking com muita facilidade. Se for SMS, não é seguro, período. Portanto, instale um aplicativo autenticador e use-o, pelo menos para suas credenciais mais importantes, como sua conta de e-mail e seu banco.

Já mencionei que o Discourse adicionou suporte à autenticação de dois fatores na versão 2.0e a versão 2.1, que acaba de ser lançada, também adiciona códigos de backup impressos? Há dois caminhos a seguir: o senhor pode falar sobre a solução, ou o senhor pode construir a solução. Estou tentando fazer as duas coisas da melhor forma possível. Procure a opção de autenticação 2FA em suas preferências de usuário em sua instância favorita do Discourse. Ela está lá para o senhor.

(Essa também é uma política da empresa no Discourse; se o senhor trabalha aqui, o senhor usa 2FA em tudo o tempo todo. Não existe outra opção de login).

2) Faça com que todas as suas senhas tenham 11 caracteres ou mais.

É um longa história, mas qualquer coisa com menos de 11 caracteres é basicamente o mesmo que não ter nenhuma senha hoje em dia. Pessoalmente, recomendo pelo menos 14 caracteres, talvez até 16. Mas isso não será um problema para o senhor, porque…

3) Use um gerenciador de senhas.

Se o senhor usar um gerenciador de senhas, poderá evitar o perigo pernicioso da reutilização de senhas e a dificuldade de criar senhas exclusivas e aleatórias o tempo todo. Espero que, a longo prazo, o gerenciamento de senhas baseado em nuvem seja profundamente incorporado ao Android, iOS, OSX e Windows para que as pessoas não precisem executar uma estranha mistura de aplicativos de terceiros para realizar essa tarefa essencial. O gerenciamento de senhas é fundamental e, por princípio, não deve ser de responsabilidade de terceiros, pois nunca se terceiriza uma competência essencial.

Regra de bônus! Para as pessoas particularmente em risco, obtenha e use uma chave U2F.

A longo prazo, o uso de dois fatores por meio de um aplicativo não é suficientemente seguro devido ao espectro muito real (e crescente) do phishing em tempo real. Os aplicativos de autenticação oferecem chaves temporizadas que expiram após um ou dois minutos, mas se o invasor conseguir fazer com que o usuário digite uma chave de autenticação e a retransmita para o site de destino com rapidez suficiente, ele ainda poderá fazer login como se fosse o usuário. Se o senhor precisar de proteção máxima, procure por chaves U2F.

Acredito que o suporte a U2F ainda é muito imaturo no momento, especialmente em dispositivos móveis, para que isso seja prático para a pessoa comum neste momento. Mas, se o senhor se enquadrar nos grupos que serão atacados, poderá absolutamente o senhor deve configurar as chaves U2F onde puder hoje. Elas são baratas, e a boa notícia é que elas tornam o phishing literalmente impossível finalmente. Considerando que o Google tinha 100% de sucesso em toda a empresa contra phishing com U2F, sabemos que isso funciona.

No mundo de hoje, os computadores são tão onipresentes que não existe mais segurança cibernética, segurança on-line ou segurança de computador – existe apenas segurança. Ou o senhor a tem, ou não a tem. Se seguir e compartilhar essas três regras, espero que o senhor também possa ter um pouco de segurança hoje.