Eu já documentado meu breve e juvenil envolvimento com o lado ilegal da computação, como existia no final da década de 1980. Mas será que foi crime? Eu era realmente um criminoso? Acho que não. Para ser franco, eu não tinha talento suficiente para ser uma ameaça. E ainda não sou.

Há dois livros clássicos que descrevem os hackers ativos na década de 1980 que fizeram tinham um talento incrível. Talentos que os tornavam perigosos o suficiente para serem considerados ameaças criminosas.

Cuckoo é, sem dúvida, o primeiro caso de hacking que foi um crime claramente malicioso por volta de 1986, e certamente o primeiro caso conhecido de hacking de computador como espionagem internacional. Eu o li quando foi publicado originalmente em 1989 e ainda é uma história investigativa emocionante. Cliff Stoll é um escritor visionário que viu como a confiança nos computadores e na emergente Internet poderia ser vulnerável a um verdadeiro, real e honesto criminosos.

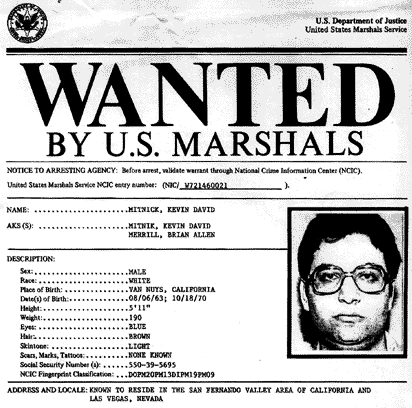

Não tenho certeza Kevin Mitnick não fez nada tão ilegal, mas não há como negar que ele foi o primeiro criminoso de computador de alto nível do mundo.

Em 1994, ele entrou para a lista dos 10 mais procurados do FBI, e havia artigos de primeira página do New York Times sobre sua perseguição. Se houve um momento em que o crime de computador e o “hacking” entraram na consciência pública como uma preocupação constante, foi esse.

A história toda é contada em detalhes pelo próprio Kevin em Ghost in the Wires (Fantasma nos fios). Houve uma versão higienizada da história de Kevin apresentada no Wizzywig comix mas este é o original diretamente da fonte, e vale muito a pena ler. Eu mal conseguia parar de ler. Kevin está totalmente reformado há muitos anos; ele escreveu vários livros documentando suas técnicas e agora presta consultoria com empresas para ajudar a melhorar a segurança de seus computadores.

Esses dois livros abordam a gênese de todos os crimes de computador como os conhecemos. É claro que o problema é muito maior agora do que em 1985, se não por outro motivo, porque há muito mais computadores interconectados uns com os outros hoje do que qualquer um poderia imaginar naqueles primeiros dias. Mas o que é realmente surpreendente é que quão pouco mudou nas técnicas de crimes de computador desde 1985.

A melhor cartilha sobre crimes de computador modernos – e com isso quero dizer do ano 2000 em diante – é Kingpin: How One Hacker Took Over the Billion-Dollar Cybercrime Underground (em inglês). O crime de computador moderno é mais parecido com o tipo clássico de crime que o senhor já viu em filmes em preto e branco: trata-se principalmente de roubar grandes somas de dinheiro. Mas, em vez de arrombar cofres de bancos no estilo Bonnie e Clyde, agora isso é feito eletronicamente, principalmente por meio de explorações de caixas eletrônicos e cartões de crédito.

Escrito por Kevin Poulson, outro famoso hacker reformado, Rei do Crime também é uma leitura interessante. Já o li duas vezes. A passagem que achei mais reveladora é esta, escrita após a libertação do protagonista da prisão em 2002:

Um dos antigos clientes de Max no Vale do Silício tentou ajudar dando a Max um contrato de US$ 5.000 para realizar um teste de penetração na rede da empresa. A empresa gostava de Max e não se importava se ele produziria um relatório, mas o hacker levou o trabalho a sério. Ele atacou os firewalls da empresa durante meses, esperando uma das vitórias fáceis com as quais estava acostumado como white hat. Mas ele teve uma surpresa. O estado da segurança corporativa havia melhorado enquanto ele estava na empresa. O senhor não conseguia fazer nada na rede de seu único cliente. Seu histórico de 100% de sucesso estava sendo quebrado.

Max insistiu mais, ficando cada vez mais frustrado com sua impotência. Finalmente, ele tentou algo novo. Em vez de procurar vulnerabilidades nos servidores protegidos da empresa, ele atacou alguns dos funcionários individualmente.

Esses ataques “do lado do cliente” são o que a maioria das pessoas conhece dos hackers – um e-mail de spam chega à sua caixa de entrada com um link para o que parece ser um cartão de felicitações eletrônico ou uma foto engraçada. O download é, na verdade, um programa executável e, se o senhor ignorar a mensagem de aviso

Tudo isso é verdade; nenhum hacker hoje se preocuparia com ataques frontais. A chance de sucesso é minúscula. Em vez disso, eles visam o ponto fraco e cremoso de todas as empresas: os usuários internos. Max, o hacker descrito em Kingpin, se gabou: “Estou 100% confiante em meu [success] desde então”. Essa é a nova face do hacking. Ou será que é?

Uma das coisas mais impressionantes sobre o Ghost In The Wires não é a habilidade do hacker de computador Kevin Mitnick (embora ele seja inegavelmente ótimo), mas a eficácia devastadora que ele tem em enganar as pessoas para que revelem informações críticas em conversas casuais. Repetidas vezes, de centenas de maneiras sutis e inteligentes. Seja em 1985 ou 2005, a quantidade de segurança de nível militar que o senhor tem em seus sistemas de computador não importa em nada quando alguém usa esses computadores clica no coelhinho dançante. A engenharia social é a técnica de hacking mais confiável e perene já criada. Ela sobreviverá a todos nós.

Para um exemplo da era 2012, considere a história de Mat Honan. Ela não é única.

Às 16h50, alguém entrou na minha conta do iCloud, redefiniu a senha e enviou a mensagem de confirmação da redefinição para a lixeira. Minha senha era um alfanumérico de 7 dígitos que eu não usava em nenhum outro lugar. Quando a configurei, anos e anos atrás, isso parecia bastante seguro na época. Mas não é. Especialmente porque eu o utilizo há anos e anos. Minha suposição é que eles usaram força bruta para obter a senha e depois a redefiniram para causar danos aos meus dispositivos.

Ouvi falar sobre isso no Twitter quando a história estava sendo desenvolvida originalmente, e minha reação inicial foi de ceticismo em relação ao fato de alguém ter se dado ao trabalho de aplicar força bruta em alguma coisa, já que força bruta é para idiotas. Adivinhe o que acabou sendo. Vamos lá, adivinhe!

Por acaso o senhor adivinhou engenharia social … do processo de recuperação de conta? Bingo.

Depois de me deparar com meu [Twitter] os hackers fizeram uma pesquisa de antecedentes. Minha conta do Twitter estava vinculada ao meu site pessoal, onde eles encontraram meu endereço do Gmail. Imaginando que esse também era o endereço de e-mail que eu usava para o Twitter, Phobia acessou a página de recuperação de conta do Google. Ele nem precisou tentar uma recuperação de fato. Essa era apenas uma missão de reconhecimento.

Como eu não tinha a autenticação de dois fatores do Google ativada, quando Phobia digitou meu endereço do Gmail, ele pôde ver o e-mail alternativo que eu havia configurado para a recuperação da conta. O Google oculta parcialmente essas informações, marcando muitos caracteres, mas havia caracteres suficientes disponíveis, m—-n@me.com. O senhor ganhou um prêmio.

Como ele já tinha o e-mail, tudo o que precisava era do meu endereço de cobrança e dos quatro últimos dígitos do número do meu cartão de crédito para que o suporte técnico da Apple lhe entregasse as chaves da minha conta.

Então, como ele conseguiu essas informações vitais? Ele começou com a mais fácil. Ele obteve o endereço de cobrança fazendo uma pesquisa whois em meu domínio pessoal na Web. Se alguém não tiver um domínio, o senhor também pode procurar suas informações no Spokeo, WhitePages e PeopleSmart.

Obter um número de cartão de crédito é mais complicado, mas também depende de tirar proveito dos sistemas de back-end de uma empresa. … Primeiro, o senhor liga para a Amazon e diz que é o titular da conta e que deseja adicionar um número de cartão de crédito à conta. Tudo o que o senhor precisa é o nome na conta, um endereço de e-mail associado e o endereço de cobrança. A Amazon então permite que o senhor insira um novo cartão de crédito. (A Wired usou um número de cartão de crédito falso de um site que gera números de cartão falsos que estão em conformidade com o algoritmo de autoverificação publicado pelo setor). Em seguida, o senhor desliga.

Em seguida, o senhor liga novamente e diz à Amazon que perdeu o acesso à sua conta. Ao fornecer o nome, o endereço de cobrança e o novo número do cartão de crédito que o senhor forneceu à empresa na ligação anterior, a Amazon permitirá que o senhor adicione um novo endereço de e-mail à conta. A partir daí, o senhor vai ao site da Amazon e envia uma redefinição de senha para a nova conta de e-mail. Isso permite que o senhor veja todos os cartões de crédito registrados na conta – não os números completos, apenas os quatro últimos dígitos. Mas, como sabemos, a Apple só precisa desses quatro últimos dígitos.

Phobia, o hacker que Mat Honan documenta, era um menor que fazia isso para se divertir. Um de seus amigos é o senhor. um hacker de 15 anos que atende pelo nome de Cosmo; foi ele quem descobriu a técnica de cartão de crédito da Amazon descrita acima. E o que os hackers adolescentes estão fazendo hoje em dia?

Os jogadores de Xbox se conhecem por suas gamertags. E, entre os jogadores jovens, é muito mais legal ter uma gamertag simples como “Fred” do que, digamos, “Fred1988Ohio”. Antes de a Microsoft reforçar sua segurança, para obter um formulário de redefinição de senha no Windows Live (e, assim, sequestrar uma tag de jogador) era necessário apenas o nome da conta e os quatro últimos dígitos e a data de validade do cartão de crédito registrado. Derek descobriu que a pessoa que possuía a tag de jogador “Cosmo” também tinha uma conta na Netflix. E foi assim que ele se tornou Cosmo.

“Liguei para a Netflix e foi muito fácil”, diz ele, rindo. “Eles perguntaram: ‘Qual é o seu nome?’ e eu disse: ‘Todd [Redacted],’ dei o e-mail dele, e eles disseram: ‘Tudo bem, sua senha é 12345’, e eu entrei. Vi os últimos quatro dígitos do cartão de crédito do senhor. Foi então que preenchi o formulário de redefinição de senha do Windows Live, que exigia apenas o nome e o sobrenome do titular do cartão de crédito, os quatro últimos dígitos e a data de validade.”

Esse método ainda funciona. Quando a Wired ligou para a Netflix, tudo o que tivemos que fornecer foi o nome e o endereço de e-mail da conta, e recebemos a mesma redefinição de senha.

As técnicas são assustadoramente semelhantes. A única diferença entre Cosmo e Kevin Mitnick é que eles nasceram em décadas diferentes. O crime de computador é um mundo totalmente novo agora, mas as técnicas usadas hoje são quase idênticas às usadas na década de 1980. Se o senhor quiser se envolver em crimes de computador, não perca seu tempo desenvolvendo habilidades de hacking de nível ninja, porque os computadores não são o ponto fraco.

As pessoas são.

| [advertisement] Como o(a) senhor(a) está exibindo o que tem de melhor? Crie um Perfil do Stack Overflow Careers e mostre todo o seu trabalho árduo no Stack Overflow, no Github e em praticamente todos os outros sites de codificação. Quem sabe, o senhor pode até ser recrutado para uma grande novo cargo! |