Esta postagem é uma espécie de anúncio de serviço público, portanto, vou direto ao ponto:

Toda vez que o senhor usar o WiFi, pergunte a si mesmo: Posso estar me conectando à Internet por meio de um roteador comprometido com malware?

Está se tornando cada vez mais comum ver malware instalado não no nível do servidor, do desktop, do laptop ou do smartphone, mas no nível do roteador nível. Nos últimos 5 anos, os roteadores se tornaram pequenos computadores bastante capazes e poderosos por si mesmos, o que significa que, infelizmente, eles podem ser usados para trabalhar contra o senhor.

Escrevo sobre isso porque isso aconteceu recentemente com duas pessoas que conheço.

.@jchris Um amigo foi atingido por isso em um computador win8.1 recém-pavimentado. Baixou o Chrome e foi imediatamente infectado por malware. Muito assustador.

– não O Damien Katz (@damienkatz) 20 de maio de 2015

@codinghorror *O senhor não tem a menor ideia e há quase ZERO informações por aí. Essencialmente um adware JS malicioso incorporado em todos os navegadores de aplicativos

– John O’Nolan (@JohnONolan) 7 de agosto de 2015

Em ambos os casos, eles acabaram determinando que a origem do problema era que o roteador pelo qual estavam se conectando à Internet havia sido comprometido.

Isso é muito mais gênio do mal do que infectar um mero computador. Se o senhor conseguir infectar sistematicamente roteadores domésticos e comerciais comuns, poderá comprometer todos os computadores conectados a eles.

Tirando as imagens hilárias de memes que sou contratualmente obrigado a adicionar a cada postagem do blog, isso é assustador e o senhor deveria ter medo.

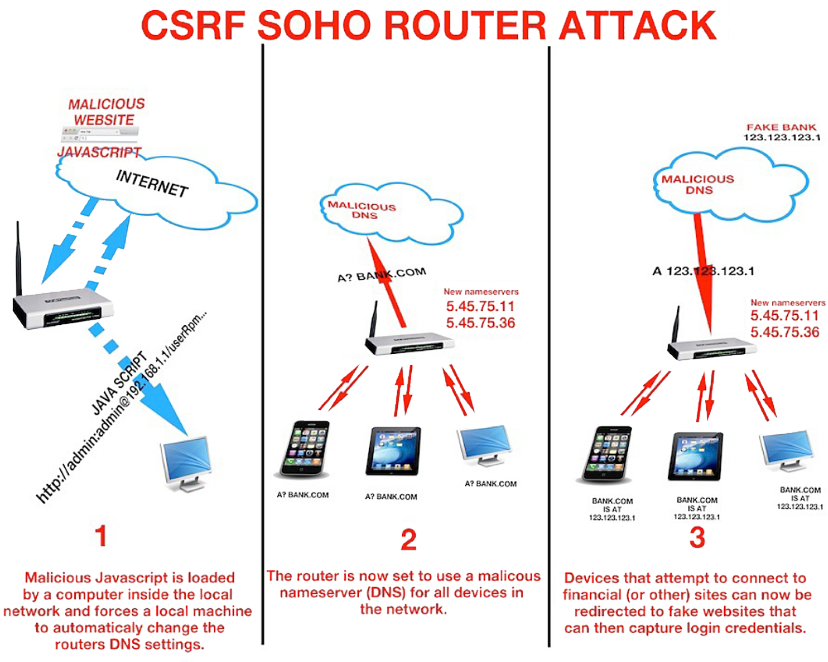

O malware de roteador é o ataque man-in-the-middle definitivo. Para todo o tráfego significativo enviado por um roteador comprometido, o que não seja criptografado por HTTPS, é 100% o fim do jogo. O invasor certamente estará enviando todo esse tráfego para algum lugar onde possa farejá-lo em busca de algo importante: logins, senhas, informações de cartão de crédito e outras informações pessoais ou financeiras. E eles podem direcionar o senhor para sites de phishing à vontade – se o senhor acha que está na página de login “real” do site do banco que usa, pense novamente.

Mesmo que o senhor confie totalmente na pessoa cujo roteador está usando, ela pode estar tecnicamente fazendo isso com o senhor. Mas provavelmente não está.

Provavelmente.

No caso de John, os invasores inseriram anúncios irritantes em todo o tráfego não criptografado da Web, o que é uma indicação óbvia para um usuário sofisticado. Mas como exatamente o usuário comum descobriria de onde vem esse lixo (ou pior, assumiria que a Web normal está cheia de lixo publicitário o tempo todo), quando até mesmo um técnico como John – fundador da software de blog Ghost de código aberto usado neste mesmo blog – ficou perplexo?

Mas tudo bem, somos usuários inteligentes que apenas acessar WiFi público usando sites HTTPS, certo? Infelizmente, mesmo que o tráfego seja HTTPS criptografado, ele ainda pode ser subvertido! Há um extremamente técnica em Cryptostorm, mas o TL;DR é o seguinte:

O roteador comprometido responde à solicitação de DNS para *.google.com a terceiros com certificado HTTPS falso, o senhor baixa o malware do Chrome. Fim do jogo.

Manobras com certificados HTTPS. Manipulação de DNS e BGP. Coisas muito complicadas.

Como isso é possível? Vamos começar com o elo mais fraco, o roteador. Ou, mais especificamente, os programadores responsáveis pela codificação da interface de administração do seu roteador.

Eles devem ser programadores terrivelmente incompetentes para permitir que seu roteador seja comprometido pela Internet, já que um dos principais argumentos de venda de um roteador é atuar como uma camada básica de firewall entre a Internet e o senhor… certo?

Em defesa dos senhores, essa parte do roteador geralmente funciona como anunciado. Mais comumente, o senhor não são sendo atacados pelo lado de fora. O senhor está sendo atacado pelo interior macio e cremoso.

É isso mesmo, as chamadas estão vindo de dentro de sua casa!

Com isso, quero dizer que o senhor visitará um site malicioso que roteia seu próprio navegador para acessar as páginas de administração baseadas na Web do seu roteador e redefine (ou usa as senhas padrão) as senhas de administrador para reconfigurá-lo.

É desagradável, não é? Eles atacam de dentro para fora usando seu próprio navegador. Mas essa não é a única maneira.

-

Talvez o senhor tenha ativado acidentalmente a administração remota, de modo que o roteador possa ser modificado de fora.

-

Talvez o senhor tenha deixado as senhas de administrador do roteador como padrão.

-

Talvez haja um exploit externo legítimo para o seu roteador e o senhor esteja usando uma versão muito antiga do firmware.

-

Talvez seu ISP tenha fornecido o roteador e cometido um erro de segurança na configuração do dispositivo.

Além de ser um pouco assustador, isso não é um bom presságio para a Internet das Coisas.

Internet das Coisas Comprometido Coisas, mais propriamente.

OK, então o que podemos fazer a respeito disso? Não há uma resposta perfeita; acho que tem que ser uma estratégia de defesa em profundidade.

Dentro de sua casa

Compre um roteador novo e de qualidade. O senhor não quer um roteador que tenha anos de idade e não tenha sido atualizado. Mas, por outro lado, o senhor também não quer algo também novo que não tenha sido verificado quanto a problemas de firmware e/ou segurança no mundo real.

Além disso, qualquer roteador fornecido pelo seu provedor de Internet será tão ruim e “recente” quanto o sistema estéreo horrível que o senhor adquire em um carro novo. Por isso, eu digo para o senhor ficar com marcas de consumo bem conhecidas. Há algumas pessoas radicais que acham que o todos os roteadores de consumo são lixo, portanto, YMMV.

Posso recomendar o Asus RT-AC87U – ele fez muito bem nos testes do SmallNetBuilderO Asus é uma marca respeitável, está no mercado há um ano e, para a maioria das pessoas, esse é o provavelmente um upgrade em relação ao que o senhor tem atualmente, sem ser um exagero total. Eu sei que é uma atualização para mim.

(Eu também sou aguardando ansiosamente o Eero como o melhor dispositivo doméstico com firmware personalizado incrível, e tenho um encomendado, mas ainda não foi enviado).

Faça o download e instale o firmware mais recente. O ideal é que o senhor faça isso antes de conectar o dispositivo à Internet. Mas se o senhor se conectar e usar imediatamente o recurso de atualização automática do firmware, quem sou eu para julgá-lo.

Altere as senhas de administrador padrão. Não deixe as senhas nos padrões documentados, pois elas podem ser potencialmente programadas e acessadas.

Desativar o WPS. Acontece que o recurso Wi-Fi Protected Setup, destinado a tornar “fácil” a conexão a um roteador pressionando um botão ou digitando um PIN, tornou-o … um pouco fácil demais. Isto é sempre ativado por padrão, portanto, não se esqueça de desativá-lo.

Desativar o uPNP. Como estamos falando de ataques que vêm de “dentro de sua casa”, o uPNP oferece proteção zero, pois não tem nenhum método de autenticação. Se precisar dele para aplicativos específicos, o senhor descobrirá e poderá encaminhar essas portas manualmente, conforme necessário.

Certifique-se de que a administração remota esteja desativada. Eu nunca nunca tive um roteador que tivesse isso ativado por padrão, mas verifique apenas para ter certeza.

Para Wifi, ative o WPA2+AES e use uma senha longa e forte. Mais uma vez, acho que a maioria dos roteadores modernos tem os padrões corretos hoje em dia, mas verifique. A senha é de sua responsabilidade, e o a força da senha é extremamente importante para a segurança sem fio, portanto, certifique-se de que a senha seja longa: pelo menos 20 caracteres com toda a variabilidade que o senhor conseguir reunir.

Escolha um SSID exclusivo. Os SSIDs padrão simplesmente gritam me hackear, pois tenho todos os padrões e um proprietário sem noção. E não, não se preocupe em “ocultar” seu SSID, é uma perda de tempo.

Opcional: usar canais menos congestionados para WiFi. O padrão é “auto”, mas às vezes o senhor pode obter melhor desempenho escolhendo frequências menos usadas nas extremidades do espectro. Conforme resumido pelos representantes oficiais de suporte da ASUS:

-

Defina a largura de banda do canal de 2,4 GHz para 40 MHz e altere o canal de controle para 1, 6 ou 11.

-

Defina a largura de banda do canal de 5 GHz para 80 MHz e altere o canal de controle para 165 ou 161.

Somente para especialistas: instale um firmware de código aberto. Discuti bastante esse assunto em Todos precisam de um roteadormas é preciso ter muito cuidado com o modelo de roteador que o senhor compra e, provavelmente, terá de ficar com modelos mais antigos. Há vários que são vendidos especificamente para serem compatíveis com firmware de código aberto.

Fora de sua casa

Bem, essa é simples. Suponha que tudo o que o senhor faz fora de casa, em uma rede remota ou por WiFi esteja sendo monitorado pelo IBGs: Bad Guys da Internet.

Eu sei, é uma maneira um tanto opressiva de viajar pelo mundo, mas é melhor começar com uma mentalidade defensiva, pois o senhor pode estar se conectando a qualquer roteador ou rede comprometida.

Mas, boas notícias. Há apenas duas coisas importantes que o senhor precisa lembrar quando estiver lá fora, enfrentando aquela bola de fogo do inferno no céu e exércitos de IBGs.

-

Nunca acesse nada além de sites HTTPS.

Se não estiver disponível em HTTPS, não vá até lá!

Talvez não haja problema com o HTTP se o senhor não estiver fazendo login no site, apenas navegando nele, mas mesmo assim os IBGs podem injetar malware na página e potencialmente comprometer seu dispositivo. E nunca, jamais, insira algo por HTTP que não esteja 100% confortável com a possibilidade de os bandidos verem e usarem contra o senhor de alguma forma.

Fizemos um enorme progresso no HTTPS Everywhere nos últimos 5 anose, atualmente, a maioria dos principais sites oferece (ou melhor ainda, força) o acesso HTTPS. Portanto, se o senhor quiser apenas verificar rapidamente o GMail, o Facebook ou o Twitter, não terá problemas, pois todos esses serviços forçam o HTTPS.

-

Se o senhor precisar acessar sites que não sejam HTTPS, ou se não tiver certeza, sempre use uma VPN.

Uma VPN criptografa todo o seu tráfego, portanto, o senhor não precisa mais se preocupar em usar HTTPS. O senhor precisa se preocupar com se o senhor confia ou não em seu provedor de VPN, mas essa é uma discussão muito mais longa do que quero abordar agora.

É uma boa ideia escolher um provedor de VPN para que o senhor tenha um pronto e se acostume com o seu funcionamento ao longo do tempo. Inicialmente, parecerá um monte de trabalho extra, e de certa forma é, mas se o senhor se preocupa com sua segurança, uma VPN criptografada para tudo é fundamental. E se o senhor não se importa com a sua segurança, por que está lendo isto?

Se o senhor achar que essas são as duas variantes da mesma regra, sempre criptografe fortemente tudo, o senhor não está errado. É assim que as coisas estão indo. A matemática é tão boa quanto sempre foi, mas, infelizmente, as pessoas e os dispositivos não são tão bons assim.

Fique seguro lá fora

Até ouvir a história de Damien e a história de John, eu não tinha ideia de que o hardware do roteador pudesse ser um ponto de comprometimento tão grande. Eu não sabia que o senhor poderia estar visitando inocentemente a casa de um amigo e, como ele é pai de três filhos adolescentes e proprietário de um roteador antigo e inseguro ao qual o senhor se conecta via WiFi … o senhor a vida do senhor de repente se tornará muito mais complicada.

À medida que a quantidade de coisas que conectamos à Internet aumenta, temos que entender que a Internet das Coisas também é um conjunto de computadores minúsculos e potentes – e eles precisam da mesma atenção especial à segurança que nossos smartphones, laptops e servidores já recebem.

| [advertisement] No Stack Overflow, ajudamos os desenvolvedores a aprender, compartilhar e crescer. Não importa se o senhor está procurando o emprego dos seus sonhos ou se está procurando formar sua equipe, nós o apoiamos. |